Phát hiện lỗ hổng BIND 9 nghiêm trọng (CVE-2025-40777)

Phát hiện lỗ hổng BIND 9 nghiêm trọng, đe dọa an ninh DNS toàn cầu

Internet Systems Consortium (ISC) vừa công bố hai lỗ hổng bảo mật cực kỳ nghiêm trọng trong phần mềm BIND 9, gây ra mối đe dọa lớn đối với an ninh mạng toàn cầu. Được công bố chính thức vào ngày 16 tháng 7 năm 2025, các lỗ hổng này có thể ảnh hưởng đến hàng triệu máy chủ DNS trên toàn thế giới.

| Nguy cơ kép đe dọa an ninh máy tính Cảnh báo nguy cơ mất an toàn thông tin do lỗ hổng trong các sản phẩm Microsoft Quyền riêng tư bị đe dọa như thế nào bởi AI Agent? |

Internet Systems Consortium (ISC) vừa công bố hai lỗ hổng bảo mật cực kỳ nghiêm trọng trong phần mềm BIND 9, gây ra mối đe dọa lớn đối với an ninh mạng toàn cầu. Được công bố chính thức vào ngày 16 tháng 7 năm 2025, các lỗ hổng này có thể ảnh hưởng đến hàng triệu máy chủ DNS trên toàn thế giới.

|

| Lỗ hổng CVE-2025-40777: BIND 9 Assertion FailureCVSS Score: 7.5 - Denial of Service Attack |

Với hàng triệu máy chủ DNS trên toàn thế giới đang vận hành BIND 9, tác động tiềm tàng của những lỗ hổng này có thể lan rộng đến mọi góc của internet, ảnh hưởng trực tiếp đến khả năng truy cập web, email, và các dịch vụ trực tuyến của hàng tỷ người dùng và hàng nghìn tổ chức trên toàn cầu.

Tầm quan trọng của BIND 9

BIND 9 là phần mềm DNS mã nguồn mở được sử dụng rộng rãi nhất thế giới, chiếm khoảng 40-50% thị phần máy chủ DNS toàn cầu. Phần mềm này đóng vai trò quan trọng trong việc chuyển đổi các tên miền như "google.com" thành địa chỉ IP mà máy tính có thể hiểu được. Do đó, bất kỳ lỗ hổng nào trong BIND 9 đều có tiềm năng tác động đến một phần lớn cơ sở hạ tầng internet toàn cầu.

Lỗ hổng thứ nhất: CVE-2025-40776

Đặc điểm kỹ thuật

- Mức độ nghiêm trọng: Cao (điểm CVSS: 8.6)

- Phạm vi ảnh hưởng: Chỉ BIND Subscription Edition (-S)

- Loại tấn công: Birthday Attack khai thác EDNS Client Subnet (ECS)

Cơ chế tấn công

Lỗ hổng này khai thác một điểm yếu trong cách xử lý EDNS Client Subnet của các trình phân giải DNS. ECS là tiện ích mở rộng cho phép trình phân giải chia sẻ thông tin vị trí địa lý của máy khách với máy chủ định danh để tối ưu hóa hiệu suất.

Cuộc tấn công "birthday attack" hoạt động dựa trên nguyên lý "birthday paradox" - xác suất hai sự kiện ngẫu nhiên trùng khớp cao hơn trực giác thông thường. Kẻ tấn công:

- Kích hoạt nhiều truy vấn DNS song song từ các subnet khác nhau

- Khai thác ECS để buộc trình phân giải tạo nhiều truy vấn riêng biệt

- Tăng xác suất đoán đúng ID giao dịch DNS và cổng nguồn UDP

- Chèn phản hồi giả mạo vào bộ nhớ đệm DNS

Hậu quả

Khi thành công, kẻ tấn công có thể:

- Chuyển hướng người dùng đến trang web độc hại

- Thu thập thông tin đăng nhập và dữ liệu cá nhân

- Thực hiện tấn công man-in-the-middle

- Ảnh hưởng đến hàng nghìn hoặc triệu người dùng do bộ nhớ đệm được chia sẻ

Phiên bản bị ảnh hưởng

- BIND 9.11.3-S1 đến 9.11.37-S1

- BIND 9.16.1-S1 đến 9.16.50-S1

- BIND 9.18.1-S1 đến 9.18.37-S1

- BIND 9.20.0-S1 đến 9.20.10-S1

- BIND 9.21.0-S1 đến 9.21.9-S1

Lỗ hổng thứ hai: CVE-2025-40777

Đặc điểm kỹ thuật

- Mức độ nghiêm trọng: Cao (điểm CVSS: 7.5)

- Phạm vi ảnh hưởng: Cả phiên bản tiêu chuẩn và subscription

- Loại tấn công: Assertion failure gây từ chối dịch vụ

Lỗ hổng CVE-2025-40777, mặc dù có điểm CVSS thấp hơn (7.5) so với lỗ hổng đầu tiên, nhưng vẫn đại diện cho một mối đe dọa nghiêm trọng về khả dụng dịch vụ. Không giống như CVE-2025-40776 chỉ ảnh hưởng đến Subscription Edition, lỗ hổng này tác động đến cả phiên bản tiêu chuẩn và subscription của BIND 9

Điều kiện kích hoạt

Lỗ hổng chỉ xảy ra khi đồng thời có hai điều kiện cấu hình:

| serve-stale-enable được đặt thành "yes" stale-answer-client-timeout được đặt thành 0 |

Cơ chế lỗi

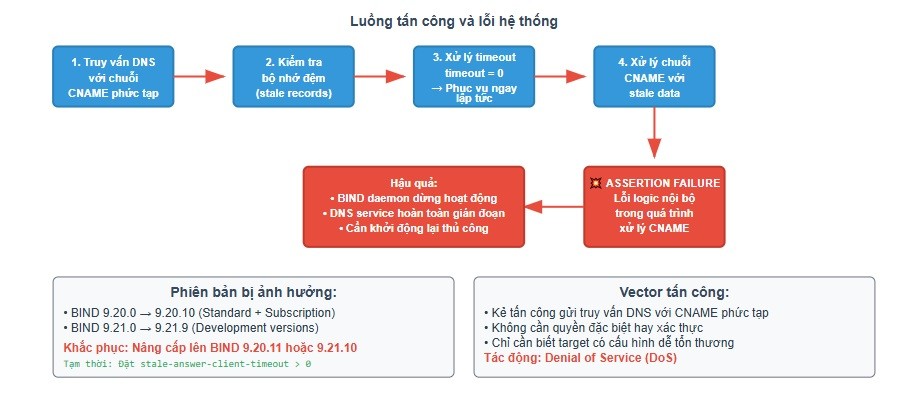

Khi BIND 9 xử lý các chuỗi CNAME phức tạp trong điều kiện cấu hình đặc biệt, một assertion kiểm tra tính hợp lệ của dữ liệu nội bộ thất bại, dẫn đến daemon DNS dừng hoạt động đột ngột.

Quy trình dẫn đến lỗi diễn ra như sau:

1. Nhận truy vấn DNS: Trình phân giải nhận được một truy vấn DNS cho một tên miền có chuỗi CNAME phức tạp.

2. Kiểm tra bộ nhớ đệm: Do cấu hình serve-stale-enable, trình phân giải cố gắng tìm kiếm bản ghi đã hết hạn trong bộ nhớ đệm.

3. Xử lý timeout: Với stale-answer-client-timeout được đặt thành 0, trình phân giải ngay lập tức cố gắng phục vụ bản ghi đã hết hạn mà không chờ đợi.

4. Lỗi logic nội bộ: Trong quá trình xử lý chuỗi CNAME với các điều kiện này, một assertion kiểm tra tính hợp lệ của dữ liệu nội bộ thất bại, dẫn đến việc daemon DNS dừng hoạt động đột ngột.

Hậu quả

- Gián đoạn dịch vụ DNS hoàn toàn

- Ảnh hưởng dây chuyền đến các dịch vụ phụ thuộc

- Cần khởi động lại thủ công để khôi phục

- Có thể bị khai thác cho tấn công từ chối dịch vụ có chủ đích

Phiên bản bị ảnh hưởng

- BIND 9.20.0 đến 9.20.10 (cả standard và subscription)

- BIND 9.21.0 đến 9.21.9

Tình trạng khai thác hiện tại

Đến thời điểm hiện tại, ISC khẳng định chưa ghi nhận bằng chứng khai thác thực tế nào. Tuy nhiên:

- CVE-2025-40776: Có khả năng khai thác cao do birthday attack đã được hiểu rõ trong cộng đồng bảo mật

- CVE-2025-40777: Khả năng khai thác trung bình, yêu cầu điều kiện cấu hình cụ thể

Biện pháp khắc phục

Nâng cấp phần mềm BIND Subscription Edition:

- BIND 9.18.38-S1 (cho nhánh 9.18-S)

- BIND 9.20.11-S1 (cho nhánh 9.20-S)

BIND Standard Edition:

- BIND 9.20.11 (cho nhánh 9.20)

- BIND 9.21.10 (cho nhánh development)

Biện pháp tạm thời

Đối với CVE-2025-40776: Vô hiệu hóa EDNS Client Subnet bằng cách thêm vào cấu hình:

| options { edns-client-subnet no; } |

Đối với CVE-2025-40777: Điều chỉnh cấu hình serve-stale:

| options { serve-stale-enable yes; stale-answer-client-timeout 5; // Đặt thành giá trị > 0 } |

Quy trình nâng cấp khuyến nghị

- Đánh giá phiên bản hiện tại

- Lập kế hoạch bảo trì

- Sao lưu cấu hình

- Thực hiện nâng cấp

- Kiểm tra sau nâng cấp

- Giám sát liên tục

Biện pháp bảo mật bổ sung

- Triển khai DNSSEC: Cung cấp lớp bảo vệ chống lại tấn công nhiễm độc bộ nhớ đệm

- Sử dụng DNS over HTTPS/TLS: Mã hóa lưu lượng DNS

- Giám sát và cảnh báo: Phát hiện hoạt động DNS bất thường

- Phân đoạn mạng: Cách ly máy chủ DNS để hạn chế tác động tấn công

Khuyến nghị chiến lược

Đối với tổ chức

- Phát triển quy trình ứng phó sự cố DNS

- Đào tạo nhân sự về bảo mật DNS

- Thực hiện kiểm thử thâm nhập định kỳ

- Đầu tư vào giải pháp dự phòng

Đối với nhà cung cấp dịch vụ

- Triển khai giám sát 24/7

- Thiết lập kênh thông báo khách hàng

- Đa dạng hóa giải pháp DNS

Việc phát hiện các lỗ hổng nghiêm trọng trong BIND 9 nhấn mạnh tầm quan trọng của việc duy trì bảo mật hạ tầng DNS. Với vai trò quan trọng của BIND 9 trong hoạt động internet toàn cầu, CVE-2025-40776 và CVE-2025-40777 đại diện cho mối đe dọa thực sự đối với an ninh mạng quốc tế.

Mặc dù ISC đã nhanh chóng phát hành các bản vá lỗi, trách nhiệm cuối cùng thuộc về các quản trị viên hệ thống trong việc triển khai biện pháp khắc phục kịp thời. Các tổ chức sử dụng BIND 9 được khuyến cáo mạnh mẽ thực hiện ngay lập tức các biện pháp được đề xuất và duy trì sự cảnh giác liên tục đối với các mối đe dọa bảo mật mới trong tương lai.

Trong môi trường mạng ngày càng phức tạp, việc duy trì chiến lược bảo mật DNS toàn diện không chỉ là best practice mà còn là yêu cầu bắt buộc để bảo vệ dữ liệu và duy trì hoạt động kinh doanh.

Nguồn thông tin:

- Internet Systems Consortium: https://www.isc.org

- Trang web bảo mật BIND: https://kb.isc.org/docs/aa-00913

Anh Xuân