Cảnh báo an ninh mạng: 6 lỗ hổng zero-day và các mối đe dọa nguy hiểm

Từ việc Microsoft vá 172 lỗ hổng bao gồm 6 zero-day, đến sự xuất hiện của liên minh ransomware mới và các kỹ thuật tấn công tinh vi, người dùng và doanh nghiệp cần hành động khẩn cấp để bảo vệ hệ thống.

Tháng 10/2025 đánh dấu những diễn biến đáng lo ngại trong lĩnh vực an ninh mạng toàn cầu, với hàng loạt lỗ hổng nghiêm trọng đang được phát hiện và khai thác.

1. Microsoft phát hành bản vá khẩn cấp cho 172 lỗ hổng

Trong bản Patch Tuesday tháng 10/2025, Microsoft đã phát hành bản vá xử lý 172 lỗ hổng bảo mật, trong đó có 6 zero-day đang bị tin tặc khai thác. Bản vá bao gồm nhiều lỗ hổng RCE (thực thi mã từ xa) và EoP (leo thang đặc quyền) nguy hiểm.

Đáng chú ý, đây cũng là bản cập nhật cuối cùng cho Windows 10 do hệ điều hành này đã chính thức kết thúc vòng đời hỗ trợ. Người dùng Windows 10 chỉ còn lựa chọn tham gia chương trình ESU (Extended Security Updates) trả phí hoặc nâng cấp lên Windows 11.

|

Các lỗ hổng zero-day tiêu biểu bao gồm:

- CVE-2025-24990 và CVE-2025-24052: Lỗ hổng leo thang đặc quyền trong trình điều khiển Agere Modem. Tin tặc có thể lợi dụng driver hệ thống cũ này để chiếm quyền quản trị viên. Microsoft đã loại bỏ driver ltmdm64.sys trong bản vá lần này, đồng nghĩa các thiết bị fax modem liên quan có thể ngừng hoạt động.

- CVE-2025-59230: Lỗ hổng trong Remote Access Connection Manager, cho phép tin tặc có tài khoản hợp lệ leo thang đặc quyền lên cấp SYSTEM, cấp quyền cao nhất trên Windows.

- CVE-2025-47827: Lỗ hổng Secure Boot bypass trong IGEL OS trước bản 11, cho phép bỏ qua cơ chế xác thực khởi động an toàn.

- CVE-2025-0033: Lỗ hổng AMD EPYC SEV-SNP, gây rủi ro cho môi trường điện toán đám mây nếu kẻ tấn công kiểm soát được hypervisor.

- CVE-2025-2884: Lỗ hổng đọc tràn bộ nhớ (Out-of-Bounds Read) trong TCG TPM 2.0 Reference Implementation, có thể dẫn đến rò rỉ thông tin hoặc gây gián đoạn dịch vụ.

Theo Microsoft, các lỗ hổng này ảnh hưởng trên diện rộng, bao gồm nhiều phiên bản Windows và các nền tảng phần cứng, phần mềm phổ biến, trong đó có cả những linh kiện phần cứng (TPM, modem) vốn đã tồn tại từ nhiều năm trước.

Đa số các zero-day trong đợt này thuộc nhóm Elevation of Privilege (leo thang đặc quyền), chiếm tới 80 lỗ hổng trong tổng số 172. Điều này có nghĩa, tin tặc có thể không cần truy cập hệ thống từ bên ngoài, chỉ cần một tài khoản bị xâm nhập hoặc cài cắm mã độc trước đó, sau đó khai thác lỗ hổng để chiếm quyền điều khiển toàn bộ hệ thống.

Đặc biệt nguy hiểm là nhóm lỗ hổng liên quan tới driver hệ thống, quản lý kết nối từ xa và TPM/Boot, bởi đây là những thành phần nằm sâu trong lõi hệ điều hành. Khi bị khai thác, các giải pháp bảo mật thông thường như antivirus hoặc EDR có thể khó phát hiện hoặc ngăn chặn kịp thời.

Mức độ rủi ro càng cao trong môi trường doanh nghiệp khi nhiều thiết bị Windows chưa được vá hoặc còn chạy Windows 10, hệ điều hành vừa chính thức kết thúc hỗ trợ miễn phí. Các tổ chức không có chính sách quản lý bản vá chặt chẽ sẽ trở thành mục tiêu hấp dẫn cho các nhóm APT hoặc ransomware.

Không chỉ Microsoft, hàng loạt hãng công nghệ lớn cũng đồng loạt công bố bản vá bảo mật trong tháng 10:

- Adobe vá lỗi trong nhiều sản phẩm phổ biến.

- Cisco vá lỗi nghiêm trọng trong IOS và Unified Communications Manager.

- Draytek, Ivanti, Oracle, Redis, SAP, Synacor (Zimbra) cũng phát hành bản vá cho các lỗ hổng đang bị khai thác.

Điều này cho thấy bức tranh an ninh mạng tháng 10 không chỉ xoay quanh Microsoft mà là một đợt cao điểm tấn công mạng quy mô toàn cầu.

Theo đó, người dùng cần kiểm tra và cài đặt bản vá ngay lập tức thông qua Windows Update hoặc tải trực tiếp từ Microsoft Update Catalog. Các tổ chức cần tăng cường giám sát hệ thống EDR/IDS để phát hiện dấu hiệu khai thác.

2. Liên minh ransomware đe dọa quy mô lớn

Theo The Hacker News: Ba nhóm ransomware hàng đầu - DragonForce, LockBit và Qilin - đã công bố liên minh chiến lược mới, đánh dấu sự thay đổi đáng lo ngại trong bối cảnh an ninh mạng toàn cầu. Liên minh này làm gia tăng đáng kể khả năng tấn công vào cơ sở hạ tầng quan trọng và mở rộng mối đe dọa đến các lĩnh vực trước đây được coi là ít rủi ro.

Sự hợp tác này cho phép các nhóm tội phạm mạng chia sẻ kỹ thuật, kho công cụ khai thác và thậm chí cả thị trường thanh toán tiền chuộc, khiến nguy cơ các cuộc tấn công tống tiền quy mô lớn tăng cao.

|

Một xu hướng đáng chú ý khác là sự gia tăng các cuộc tấn công ransomware nhắm vào các quốc gia như Ai Cập, Thái Lan và Colombia, cho thấy các tác nhân đe dọa đang mở rộng ra ngoài các "điểm nóng truyền thống" như châu Âu và Mỹ để tránh sự giám sát của cơ quan thực thi pháp luật. Đại đa số nạn nhân được liệt kê trên các trang web rò rỉ dữ liệu có trụ sở tại Mỹ, Đức, Anh, Canada và Ý.

Để đối phó với các cuộc tấn công ransomware, doanh nghiệp cần kiểm tra ngay khả năng phục hồi dữ liệu, tạo backup offline hoặc immutable, tập huấn nhân viên về phishing, và lập sẵn kịch bản ứng phó ransomware.

3. Kỹ thuật "Pixnapping" đánh cắp mã xác thực trên Android

Các nhà nghiên cứu đã phát hiện một kỹ thuật tấn công side-channel mới có tên "Pixnapping" cho phép ứng dụng Android đọc từng pixel trên màn hình để tái tạo thông tin nhạy cảm như mã OTP/2FA mà không cần quyền truy cập đặc biệt.

|

Kỹ thuật này đặc biệt nguy hiểm với các ứng dụng hiển thị mã xác thực trực tiếp trên màn hình thiết bị.

Khuyến nghị người dùng nên cập nhật Android lên phiên bản mới nhất, chỉ cài ứng dụng từ nguồn tin cậy, và ưu tiên sử dụng ứng dụng xác thực bảo mật như Authy hoặc khóa phần cứng.

4. Rò rỉ dữ liệu khổng lồ từ Prosper

Công ty tài chính Prosper xác nhận bị xâm nhập, dẫn đến việc lộ thông tin của khoảng 17,6 triệu tài khoản. Dữ liệu bị rò rỉ bao gồm địa chỉ email và nhiều thông tin cá nhân nhạy cảm, trong đó có cả số an sinh xã hội.

|

Người dùng Prosper cần kiểm tra tài khoản tại Have I Been Pwned, đổi mật khẩu ngay, bật xác thực hai yếu tố, và đặc biệt cảnh giác với email lừa đảo nhắm vào nạn nhân bị lộ thông tin.

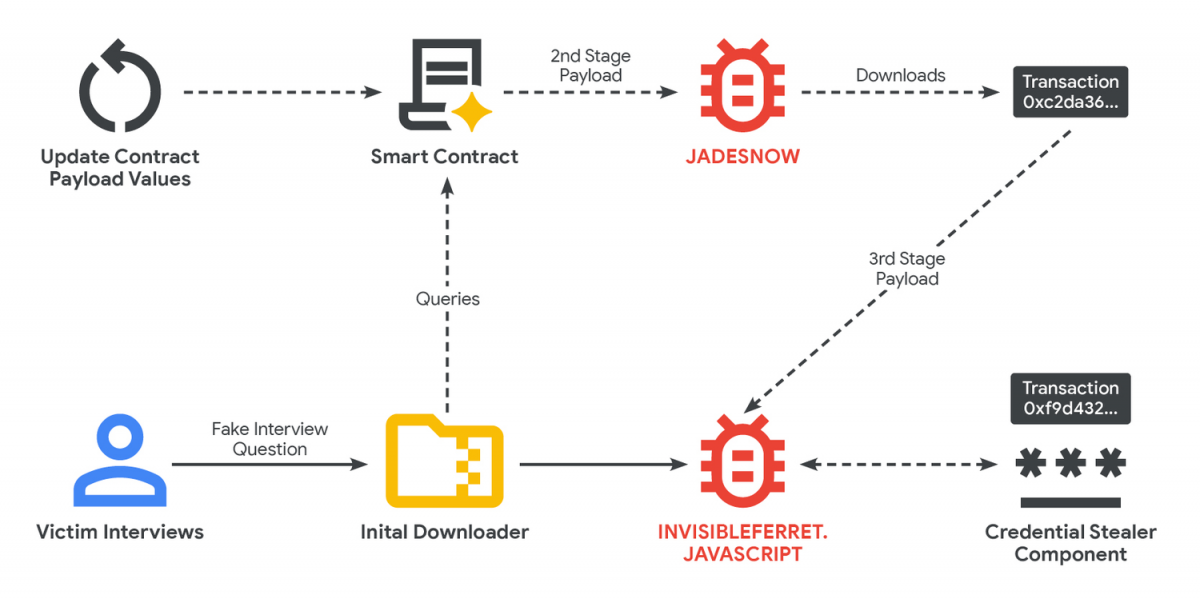

5. Mã độc "bất tử" trên blockchain

Nhóm Google (GTIG) đã phát hiện ra tác nhân đe dọa UNC5342 sử dụng 'EtherHiding' để phát tán phần mềm độc hại và tạo điều kiện cho hành vi trộm cắp tiền điện tử. Đây là lần đầu tiên GTIG phát hiện ra một tác nhân quốc gia áp dụng phương pháp này. Các đối tượng sử dụng EtherHiding, một kỹ thuật tận dụng các giao dịch trên blockchain công khai để lưu trữ và truy xuất các payload độc hại, nổi bật với khả năng chống chịu trước các nỗ lực gỡ bỏ và đưa vào danh sách đen thông thường.

|

Tin tặc đang lợi dụng tính bất biến của blockchain để lưu trữ mã độc hoặc chỉ dẫn tải payload lên các smart contract trên Ethereum, BNB Chain và các nền tảng khác. Kỹ thuật này tạo ra "máy chủ bulletproof" gần như không thể gỡ bỏ và khó truy vết bằng phương pháp truyền thống.

Để đối phó với mã độc này, người dùng không nên thực thi mã hoặc lệnh từ nguồn blockchain chưa xác thực. Các nhà cung cấp dịch vụ cần triển khai công cụ giám sát blockchain để phát hiện pattern nguy hiểm.

6. Chiến dịch giả mạo nhắm vào nhà phát triển macOS

Một chiến dịch quảng cáo độc hại trên Google Ads đang dẫn các nhà phát triển macOS đến các trang giả mạo Homebrew, LogMeIn và TradingView. Kỹ thuật "ClickFix" khuyến khích nạn nhân chạy lệnh terminal, từ đó cài đặt infostealer AMOS hoặc Odyssey để đánh cắp thông tin và token phát triển.

|

Khuyến nghị: Nhà phát triển macOS chỉ nên cài đặt phần mềm từ nguồn chính thức, kiểm soát cẩn thận khi copy-paste lệnh terminal, và quét thiết bị bằng công cụ EDR chuyên dụng cho macOS.

7. Cảnh báo khẩn cấp về F5 BIG-IP và Adobe Experience Manager

Theo Bleepingcomputer: Công ty an ninh mạng F5 công bố vụ xâm nhập nghiêm trọng dẫn đến rò rỉ mã nguồn và thông tin lỗ hổng BIG-IP, ảnh hưởng đến hơn 266.000 thiết bị trên toàn cầu.

|

Đồng thời, CISA cảnh báo lỗ hổng RCE nghiêm trọng trong Adobe Experience Manager (AEM) đang bị khai thác.

Khuyến nghị: Tổ chức sử dụng F5 BIG-IP cần cập nhật firmware khẩn cấp. Đối với AEM, cần vá theo hướng dẫn của Adobe và CISA ngay lập tức, hoặc cô lập instance public nếu chưa thể vá.Check list hành động an ninh mạng: Tháng 10/2025

| STT | Hành động cụ thể | Mức độ ưu tiên | Môi trường liên quan | Mục tiêu / Tác dụng | Ghi chú thực thi |

|---|---|---|---|---|---|

| 1 | Cập nhật Windows với Patch Tuesday tháng 10/2025 | Cao | Windows 10/11 | Vá 6 zero-day, 172 lỗ hổng | Kiểm tra Windows Update hoặc tải thủ công từ Microsoft Catalog |

| 2 | Lên kế hoạch nâng cấp hoặc tham gia ESU cho Windows 10 | Cao | Windows 10 | Giảm rủi ro bảo mật sau khi kết thúc hỗ trợ | Kiểm tra thiết bị còn Windows 10, cân nhắc nâng cấp lên Windows 11 |

| 3 | Kiểm tra và vá khẩn thiết bị F5 BIG-IP | Cao | Thiết bị mạng / firewall | Ngăn khai thác RCE từ mã rò rỉ | Kiểm tra phiên bản, cập nhật firmware mới nhất từ F5 |

| 4 | Cập nhật và kiểm tra Adobe Experience Manager (AEM) | Cao | Web / Server | Ngăn RCE đang bị khai thác | Theo hướng dẫn CISA & Adobe Security Bulletin |

| 5 | Rà soát và bảo vệ dữ liệu cá nhân bị rò rỉ từ Prosper | Cao | Mọi nền tảng | Ngăn lộ thông tin & lừa đảo | Kiểm tra tài khoản tại Have I Been Pwned, đổi mật khẩu, bật MFA |

| 6 | Cập nhật hệ điều hành và bảo mật Android (chống Pixnapping) | Trung bình | Android | Ngăn tấn công trích xuất mã MFA | Cập nhật Android mới nhất, gỡ app lạ, không cấp quyền hiển thị cho app không cần thiết |

| 7 | Thay đổi thói quen dùng MFA hiển thị trên màn hình | Trung bình | Android / iOS | Tránh rò rỉ mã xác thực | Sử dụng app như Authy, Yubico Authenticator, hoặc phần cứng bảo mật |

| 8 | Kiểm tra macOS, xóa bản Homebrew hoặc LogMeIn cài từ Google Ads | Cao | macOS | Ngăn AMOS / Odyssey infostealer | Gỡ app nghi ngờ, cài lại từ nguồn chính thức, kiểm tra tiến trình bằng Activity Monitor |

| 9 | Quét toàn bộ thiết bị macOS bằng công cụ bảo mật / EDR | Trung bình | macOS | Phát hiện infostealer / Trojan | Dùng Malwarebytes hoặc SentinelOne, CrowdStrike Falcon nếu có |

| 10 | Tạo backup offline/immutable cho dữ liệu quan trọng | Cao | Tất cả | Chuẩn bị phòng ransomware (LockBit, Qilin, DragonForce) | Backup vào ổ cứng ngoài, không gắn mạng sau khi sao lưu |

| 11 | Cập nhật phần mềm chống mã độc & EDR | Cao | Windows / macOS / Linux | Ngăn ransomware & stealer | Đảm bảo engine cập nhật trong 24h gần nhất |

| 12 | Cấu hình firewall chặn IP, port không dùng | Trung bình | Windows / Linux / Router | Giảm bề mặt tấn công | Chỉ mở port cần thiết, chặn truy cập SSH/RDP công khai |

| 13 | Theo dõi blockchain indicators nếu dùng DeFi / ví tiền điện tử | Trung bình | Blockchain / Crypto | Phát hiện payload độc hại ẩn trong hợp đồng thông minh | Không tương tác hợp đồng không rõ nguồn, kiểm tra bằng Etherscan/Chainlist |

| 14 | Rà soát token, khóa API, SSH keys cũ | Trung bình | Dev / macOS / Linux | Giảm nguy cơ bị khai thác qua token lộ | Xoá hoặc xoay khóa API, SSH, OAuth không còn dùng |

| 15 | Kiểm tra hệ thống log để phát hiện bất thường | Trung bình | Windows / Linux | Phát hiện khai thác sớm | Tìm hành vi lạ: PowerShell bất thường, kết nối từ IP lạ |

| 16 | Tập huấn kỹ năng nhận biết phishing & social engineering | Thấp | Tất cả | Giảm rủi ro tống tiền / lừa đảo | Đọc email kỹ, không nhấp vào liên kết hoặc tệp đính kèm lạ |

| 17 | Thiết lập cảnh báo MFA & login mới qua email | Thấp | Mọi nền tảng | Theo dõi đăng nhập trái phép | Bật cảnh báo trong Google, Microsoft, Apple ID |

Chú giải mức độ ưu tiên:

Cao - Thực hiện ngay lập tứcTrung bình - Thực hiện trong tuần

Thấp - Lập kế hoạch dài hạn

Tạp chí Điện tử và Ứng dụng | Cập nhật: 20/10/2025

Văn Ký