Lỗ hổng AirPlay: Nguy cơ bảo mật nghiêm trọng cho 2,35 tỷ thiết bị Apple

Các nhà nghiên cứu Oligo Security đã phát hiện và đặt tên nhóm lỗ hổng này là "AirBorne", vì chúng có thể truyền qua mạng không dây hoặc kết nối ngang hàng, cho phép tin tặc chiếm quyền điều khiển thiết bị và sử dụng làm bàn đạp tấn công sâu hơn. Các lỗ hổng này ảnh hưởng trực tiếp đến thiết bị Apple và ảnh hưởng tới nhiều thiết bị bên thứ ba sử dụng công nghệ AirPlay.

|

| Các kết nối sử dụng AirPlay của Apple. Ảnh: makeuseof |

Oligo Security đã chứng minh hai lỗ hổng nguy hiểm nhất (CVE-2025-24252 và CVE-2025-24132) cho phép tin tặc thực hiện tấn công mã độc từ xa không cần tương tác người dùng (zero-click RCE). Điều này có nghĩa kẻ tấn công có thể chiếm quyền điều khiển thiết bị AirPlay và triển khai mã độc lan truyền tới các thiết bị khác trong mạng nội bộ mà thiết bị nhiễm kết nối vào.

Apple cân nhắc tạo iPhone không cổng kết nối Apple cân nhắc tạo iPhone không cổng kết nối |

"Với khả năng lan truyền, mã độc có thể nhanh chóng chiếm quyền điều khiển nhiều thiết bị trong mạng mà không cần sự tương tác của người dùng", chuyên gia bảo mật từ Oligo Security cho biết.

Apple xác nhận đã có 2,35 tỷ thiết bị đang hoạt động trên toàn cầu tính đến tháng 1/2025. Mặc dù không phải tất cả đều dễ bị tấn công qua AirBorne, nhưng số lượng thiết bị có nguy cơ bị ảnh hưởng vẫn rất lớn, bao gồm iPhone, Apple TV, Vision Pro và các thiết bị âm thanh bên thứ ba hỗ trợ AirPlay.

Oligo Security đã chỉ ra 23 lỗ hổng cho Apple, nhưng chỉ có 17 mã CVE được cấp, vì một số lỗi đã được nhóm lại dựa trên phương pháp khắc phục và thời gian giải quyết.

Apple đã vá tất cả các lỗ hổng vào ngày 31/3 thông qua việc phát hành iOS và iPadOS 18.4, macOS Ventura 13.7.5, macOS Sonoma 14.7.5, macOS Sequoia 15.4 và visionOS 2.4. Các bản vá cũng được áp dụng cho AirPlay audio SDK 2.7.1, AirPlay video SDK 3.6.0.126 và CarPlay Communication Plug-in R18.1.

Trong số các lỗ hổng nguy hiểm nhất, CVE-2025-24252 là lỗi sử dụng bộ nhớ sau khi giải phóng (use-after-free) trong macOS, cho phép tấn công RCE không cần tương tác trên thiết bị cài đặt chấp nhận AirPlay từ bất kỳ ai trong cùng mạng.

CVE-2025-24271 là lỗ hổng danh sách kiểm soát truy cập (ACL) cho phép kẻ tấn công gửi lệnh AirPlay mà không cần ghép nối, tạo điều kiện tấn công RCE một cú nhấp trên thiết bị macOS được cấu hình truy cập "Người dùng hiện tại".

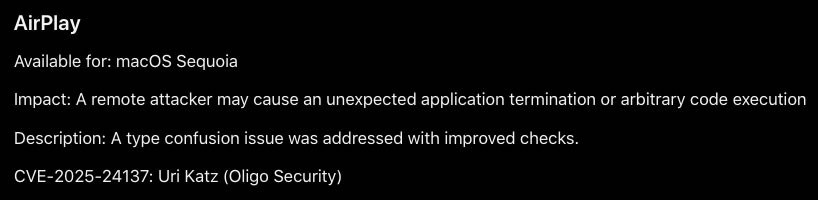

|

| CVE-2025-24137 đã được Apple vá trong macOS Sequoia 15.3 vào ngày 27 tháng 1 năm 2025. Nguồn: Oligo Security |

CVE-2025-24132 là lỗi tràn bộ đệm ngăn xếp trong SDK AirPlay, cho phép tấn công RCE không cần tương tác trên loa, bộ thu và thiết bị CarPlay. "Ví dụ về hậu quả tấn công bao gồm gây mất tập trung cho người lái xe thông qua hiển thị hình ảnh và phát âm thanh, đến các hành động nguy hiểm hơn như nghe lén các cuộc trò chuyện và theo dõi vị trí xe," các nhà nghiên cứu Oligo cho biết.

Giao thức AirPlay sử dụng danh sách thuộc tính định dạng plist được truyền qua cổng 7000 bằng cách kết hợp HTTP và RTSP. Plist là định dạng dữ liệu có cấu trúc được Apple sử dụng. Nhiều lỗ hổng xuất phát từ cách các plist này được phân tích cú pháp bởi API Core Foundation của Apple.

AirBorne cho phép tin tặc thực hiện nhiều loại tấn công, từ chiếm quyền điều khiển từ xa (RCE), thu thập thông tin nhạy cảm, đọc tệp tùy ý, tấn công trung gian (MITM) đến tấn công từ chối dịch vụ (DoS).

Cách bảo vệ điện thoại khỏi bị hack và nghe lén Cách bảo vệ điện thoại khỏi bị hack và nghe lén |

Đối với thiết bị MacOS, tin tặc có thể thực hiện tấn công zero-click RCE khi thiết bị kết nối cùng mạng với kẻ tấn công, với chế độ nhận AirPlay được bật và cài đặt ở chế độ "Bất kỳ ai trong cùng mạng" hoặc "Tất cả mọi người".

Kịch bản tấn công điển hình: thiết bị nạn nhân bị xâm nhập khi sử dụng WiFi công cộng, sau đó kết nối vào mạng công ty - tạo đường dẫn cho tin tặc chiếm quyền điều khiển các thiết bị khác trong mạng đó.

Với loa và bộ thu sử dụng SDK AirPlay, lỗ hổng CVE-2025-24132 cho phép tấn công zero-click RCE trong mọi cấu hình. Hậu quả có thể từ hiển thị hình ảnh, phát nhạc đến việc sử dụng microphone của thiết bị để nghe lén các cuộc trò chuyện.

Oligo Security và Apple đã hợp tác để khắc phục các lỗ hổng này. Apple đã phát hành các bản cập nhật phần mềm mới nhất để vá lỗi và dành thời gian cho người dùng cập nhật thiết bị.

Oligo Security khuyến nghị người dùng:

|

Lỗ hổng AirBorne nhấn mạnh tầm quan trọng của việc cập nhật thường xuyên và quản lý cẩn thận các tính năng kết nối trên thiết bị thông minh. Đối với doanh nghiệp, điều cần thiết là cập nhật ngay lập tức các thiết bị Apple và máy tính hỗ trợ AirPlay, đồng thời thông báo rõ ràng cho nhân viên về việc cập nhật thiết bị cá nhân.

Apple đối mặt thất bại trong nỗ lực trì hoãn điều tra chống độc quyền tại Ấn Độ Apple đối mặt thất bại trong nỗ lực trì hoãn điều tra chống độc quyền tại Ấn Độ Trong một diễn biến mới nhất của cuộc chiến pháp lý kéo dài giữa Apple và cơ quan quản lý cạnh tranh Ấn Độ, "gã ... |

Apple tăng giá dịch vụ bảo hành Applecare+ tại Mỹ Apple tăng giá dịch vụ bảo hành Applecare+ tại Mỹ Theo thông tin từ MacRumors, Apple vừa thông báo điều chỉnh tăng giá dịch vụ bảo hành AppleCare+ tại Mỹ. Theo đó, mức phí đăng ... |

Bản cập nhật iOS 18.3.1 sắp ra mắt cho iPhone Bản cập nhật iOS 18.3.1 sắp ra mắt cho iPhone Apple đang trong giai đoạn thử nghiệm nội bộ iOS 18.3.1, dự kiến sẽ phát hành trong vài tuần tới. Đây là bản cập nhật ... |

Apple iPhone 16e vừa ra mắt có gì? Apple iPhone 16e vừa ra mắt có gì? Đêm qua, Apple chính thức ra mắt iPhone 16e, phiên bản mà nhiều người dùng mong đợi, tuy nhiên không phải là iPhone 16SE, phiên ... |

Apple phát triển tính năng dịch trực tiếp cho AirPods với iOS 19 Apple phát triển tính năng dịch trực tiếp cho AirPods với iOS 19 Một báo cáo mới từ Bloomberg cho biết iOS 19 sẽ có tính năng dịch thuật trực tiếp cho AirPods. |

Có thể bạn quan tâm

Bạn đã sẵn sàng để cháy cùng đêm hội Samfan với Hoàng Hà Mobile?

Mobile

Xiaomi mở rộng hệ sinh thái sản phẩm bằng loạt thiết bị đeo và TV Mini LED mới

Nghe - Nhìn

Xiaomi 17 Series chính thức ra mắt tại Việt Nam

Mobile