Fortinet cảnh báo các mối đe dọa an ninh mạng toàn cầu trong năm 2023

Báo cáo Toàn cảnh các Mối đe dọa Toàn cầu nửa cuối năm 2022 của FortiGuard Labs chỉ ra rằng, khi bối cảnh các mối đe dạo và bề mặt tấn công của các tổ chức liên tục thay đổi, tội phậm mạng cũng có thể thiết kế và điều chỉnh các kỹ thuật của chúng cho phù hợp nhắm tiếp túc gây nên những thiệt hại đáng để cho DN thuộc mọi quy mô, trong bất kể lĩnh vực hay khu vực địa lý nào.

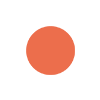

Ông Nguyễn Gia Đức - Giám đốc quốc gia, Fortinet Việt Nam thay mặt FortiGuard Labs chia sẻ các thông tin cảnh báo quan trọng về rủi ro tấn công an ninh mạng đáng lưu ý cho năm 2023. Ảnh Phạm Anh.

Theo ông Derek Manky, Giám đốc chiến lược An ninh mạng và Nghiên cứu Mối đe dọa toàn cầu của FortiGuard cho biết: "Tội phạm mạng đang có xu thế tăng cường nhiều kỹ thuật do thám hơn và triển khai các phương pháp đe dạo giống APT, chẳng hạn như mã độc Wiper hoặc các hình thức payload nâng các khác. Để chống lại các chiến thuật tấn công trường kỳ tiên tiến này của tôi phạm mạng, các tổ chức cần tập trung vào việc thu thập thông tin tình báo từ máy học và khiến các thông tin đó tự đưa ra hành động phòng vệ trong thời gian thực trên tất cả các thiết bị bảo mật, qua đó có thể phát hiện các hành động đáng ngờ và giúp giảm thiểu thiệt hại trên bề mặt tấn công mở rộng".

Thống kê về Malware.

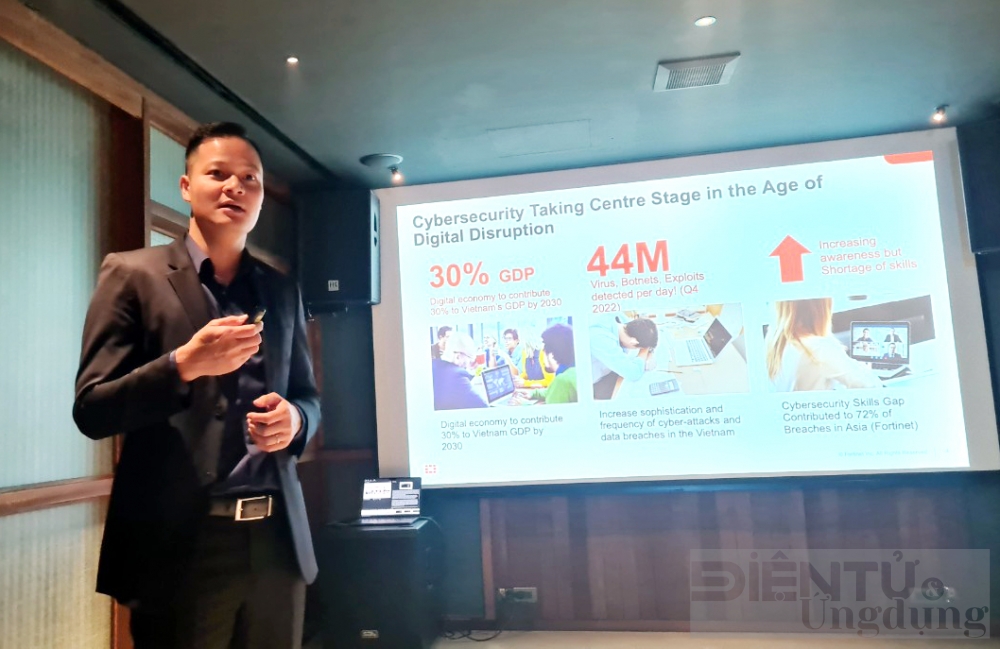

Mã đọc Wiper gây phá hoại đã tăng hơn 50%

Phân tích dữ liệu mã độc wiper cho thấy xu hướng tội phạm mạng liên tục sử dụng các kỹ thuật sử dụng các kỹ thuật tấn công phá hoại nhằm vào các mục tiêu chúng nhắm đến. Điều này cho thấy với việc không có biên giới trên internet, tội phạm có thể dễ dàng mở rộng quy mô các loại hình tấn công nhờ sự hậu thuẫn của mô hình dịch vụ tội phạm mạng (CaaS).

FortiGuard Labs đã cảnh báo về sự xuất hiện của các mã độc wiper mới trong bối cảnh leo thang xung đột giữa Nga và Ukraina đầu năm 2022. Tuy nhiên, vào cuối năm 2022, các hoạt động liên quan đến mã độc wiper đã mở rộng sang các quốc gia khác, khiến tổng số lượng hoạt động tăng lên 53% trong quý 3 và quý 4.

Một vài trong số những hoạt động này có thể ban đầu được các tổ chức chính phủ liên quan đến cuộc xung đột phát triển và khai thác thông qua mã độc wiper, nhưng sau đó đã bị các nhóm tội phạm mạng thu thập và lây lan ra ngoài châu Âu. Mã độc wiper có khả năng gây phá hoại nghiêm trọng và không có dấu hiệu chậm lại dựa trên số lượng hoạt động quan sát được trong quý 4, do đó bất kỳ tổ chức nào cũng có thể trở thành mục tiêu tiềm năng, không chỉ các tổ chức tại Ukraina hoặc các quốc gia lân cận.

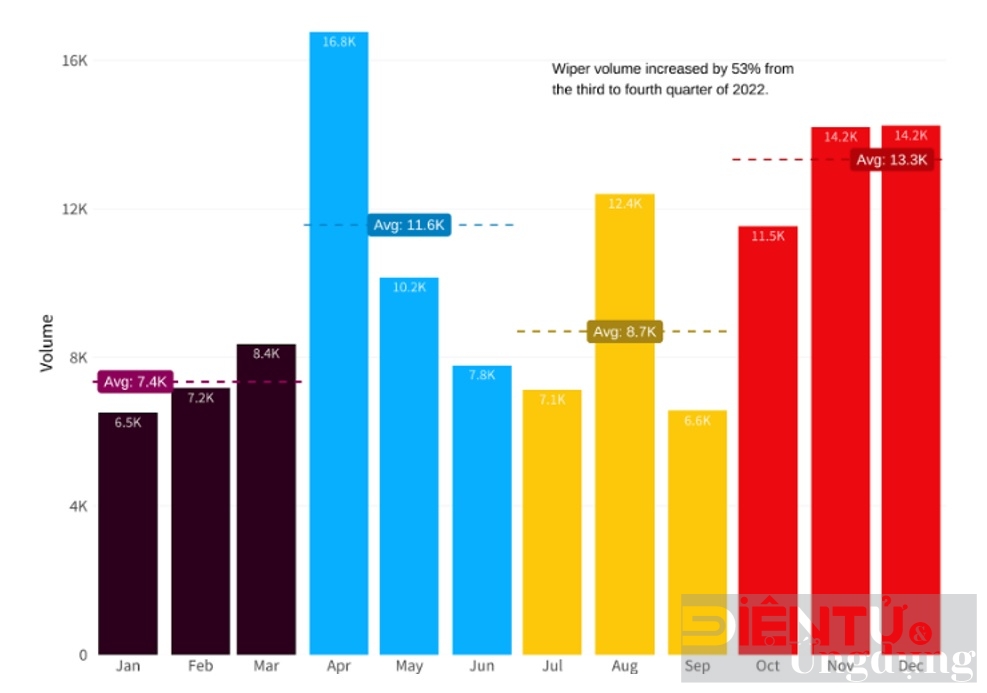

Ông Nguyễn Minh Hải - Chuyên gia Giải pháp Fortinet Việt Nam chia sẻ về các xu hướng de dọa ảnh hưởng tới môi trường CNTT và công nghệ vận hành OT. Ảnh Phạm Anh.

Khoanh vùng các lỗ hổng bảo mật giúp chỉ ra "Red Zone" dễ bị tấn công, nhờ đó hỗ trợ các CISO thiết lập mức độ ưu tiên

Khai thác và phân tích các xu hướng tấn công sẽ cho thấy mục tiêu và những gì tội phạm mạng quan tâm khi tiến hành tấn công hay thăm dò cho các cuộc tấn công trong tương lai. FortiGuard Labs sở hữu lượng thông tin lưu trữ khổng lồ về các lỗ hổng đã được biết đến và thông qua phân tích dữ liệu có thể xác định các lỗ hổng đang bị khai thác tích cực trong thời gian thực và lập bản đồ các vùng có nguy cơ rủi ro cao trên bề mặt tấn công.

Trong nửa cuối năm 2022, chưa đến 1% tổng số lỗ hồng quan sát được phát hiện trong một tổ chức quy mô cỡ như một doanh nghiệp nằm tại các thiết bị đầu cuối và đang tích cực bị tấn công. Điều này giúp các Giám đốc an toàn thông tin có cái nhìn rõ ràng về “Red Zone" thông qua thông tin tinh bảo về bề mặt tấn công mà họ nên ưu tiên dành nỗ lực để giảm thiểu rủi ro và nơi nên tập trung các nỗ lực và lỗ hổng bảo mật

Tội phạm mạng có động cơ tài chính và mối đe dọa từ mã độc tống tiền đang ở mức cao

FortiGuard Labs cho biết thông tin từ hoạt động Ứng phủ sự cố (IR) cho thấy tội phạm mạng có động cơ tài chính gây ra số lượng sự cố cao nhất (73,9%), thứ hai là do hoạt động gián điệp (13%). Trong cả năm 2022, 82% tội phạm mạng có động cơ tái chỉnh liên quan đến việc sử dụng mã độc tống tiền hoặc các đoạn mã độc. Điều này chứng tỏ rằng mã độc tống tiền vãn là mối đe dọa lớn trên toàn cầu và chưa có dấu hiệu chững lại khi dịch vụ cung cấp mã độc tổng tiền (RaaS) trên dark web ngày càng trở nên phổ biến hơn.

Trên thực tế số lượng mã độc tống tiền đã tăng 16% từ nửa đầu năm 2022. Trong tổng số 99 loại ransomware quan sát được, 5 loại top đầu chiếm khoảng 37% tổng số hoạt động của ransomware trong nửa cuối năm 2022. GandCrab một mã độc RaaS xuất hiện vào năm 2018 và đã kiếm được hơn 2 tỷ đô la lợi nhuận. Mặc dù những tên tội phạm đứng sau GandCrab đã thông báo sẽ nghỉ hưu, nhưng vẫn xuất hiện nhiều phiên bản mới của GandCrab. Có thể di sản của nhóm tội phạm này vẫn đang tồn tại hoặc mã độc được tạo ra, thay đổi và phát hành lại.

Để loại bỏ vĩnh viễn các hoạt động tội phạm mạng, quan hệ đối tác toàn cầu giữa tất cả các loại hình tổ chức sẽ đóng vai trò quan trọng. Cần có sự cộng tác mạnh mẽ giữa các bộ phận phụ trách an ninh mạng trong các ngành nghề và trong các tổ chức ở lĩnh vực công và tư để phá vỡ các chuỗi cung ứng của tội phạm mạng một cách hiệu quả.

Tái sử dụng mã thể hiện bản chất thủ đoạn của tội phạm mạng

Bản chất của tội phạm mạng là dám làm mọi thứ và luôn tìm cách tối đa hóa các khoản đầu tư và hiểu biết hiện có để có thể thực hiện các cuộc tấn công hiệu quả hơn, đem về nhiều lợi nhuận hơn. Tái sử dụng mã là một phương thức hiệu quả và sinh lợi cao để tội phạm có thể phát triển các loại mã độc mới dựa trên những thành công đã đạt được và thực hiện các thay đổi lặp đi lặp lại, qua đó tinh chỉnh các cuộc tấn công và vượt qua các chướng ngại của hệ thống phòng thủ.

Bản chất tội phạm mạng luôn tìm cách tối đa hóa lợi nhuận bằng cách sử dụng các phương thức hiệu quả như tái sử dụng mã độc và tiến hóa mã độc dựa trên những thành công đã đạt được và thực hiện các thay đổi lặp đi lặp lại, qua đó tinh chỉnh các cuộc tấn công và vượt qua các chướng ngại của hệ thống phòng thủ.

FortiGuard Labs phát hiện ra rằng các loại mã độc phổ biến nhất trong nửa cuối năm 2022, phần lớn các vị trí hàng đầu đều thuộc về một loại mã độc hơn một năm tuổi. Khi kiểm tra thêm một tập hợp nhiều biến thể Emotet để phân tích xu hướng mượn và sử dụng lại mã cho thấy, Emotet đã tiến hóa đáng kể bằng cách sử dụng các biến thể xâm nhập vào khoảng sáu "loài" mã độc khác, tạo ra những mối đe dọa nguy hiểm hơn.

Sự hồi sinh của Botnet cũ thể hiện khả năng phục hồi các chuỗi cung ứng của tội phạm mạng

Ngoài việc tái sử dụng mã, tội phạm cũng đang tận dụng cơ sở hạ tầng hiện hữu và các mối đe dọa cũ để tối đa hóa cơ hội. Khi kiểm tra các mối đe dọa botnet theo mức độ phổ biến, FortiGuard Labs nhận thấy nhiều botnet hàng đầu hiện nay không phải là mới. Ví dụ, botnet Morto được quan sát thấy lần đầu tiên vào năm 2011, đã xuất hiện trở lại vào cuối năm 2022. Các botnet khác như Mirai và Gh0st Rat tiếp tục phổ biến ở tất cả các khu vực. Ngạc nhiên là trong số 5 botnet hàng đầu quan sát được, chỉ có RotaJakiro được tạo ra từ thập kỳ này.

Mặc dù các tổ chức luôn cố gắng khai tử các mối đe dọa cũ, biến chủng thành quá khứ, tuy nhiên các botnet "cổ điển" vẫn còn phổ biến và hiệu quả. Các tội phạm mạng tiếp tục sử dụng cơ sở hạ tầng của các botnet hiện có để phát triển các phiên bản trường kỳ hơn với các kỹ thuật chuyên môn cao để tăng lợi nhuận. Cụ thể, trong nửa cuối năm 2022, các mục tiêu chính của botnet Mirai bao gồm các nhà cung cấp dịch vụ bảo mật được quản lý (MSSPs), lĩnh vực viễn thông/vận tải và lĩnh vực sản xuất được biết đến nhiều bởi ứng dụng công nghệ vận hành (CT). Tội phạm mạng đang tập trung vào các ngành nghề này bằng các phương pháp tấn công đã được chứng minh là hiệu quả.

Lỗ hổng Log4j vẫn phổ biến rộng rãi và là mục tiêu của tội phạm mạng

Ngay cả khi lỗ hổng Log4j được công khai rộng rãi trong năm 2021 và đầu năm 2022, rất nhiều tổ chức vẫn chưa và hoặc chưa áp dụng các biện pháp kiểm soát bảo mật phù hợp để tự bảo vệ trước một trong những lỗ hổng đảng chú ý nhất trong lịch sử.

Trong nửa cuối năm 2022, Log4j vẫn là lỗ hổng xếp ở vị trí thứ 2, hoạt động mạnh mẽ ở tất cả các khu vực. Trên thực tế, FortiGuard Labs nhận thấy 41% các tổ chức đã phát hiện hoạt động của Log4j, cho thấy mối đe dọa này vẫn đang ở mức độ lan rộng như thế nào. Hoạt động của hệ thống ngăn ngừa xâm nhập (IPS) của Log4j phổ biến nhất trong các lĩnh vực công nghệ, giáo dục, khu vực chính phủ,và điều này không có gì đáng ngạc nhiên bởi Apache Log4j phổ biến dưới dạng phần mềm nguồn mở.

Có thể bạn muốn biết về FortiGuard Labs

FortiGuard Labs là tổ chức nghiên cứu và xây dựng thông tin tình báo về mối đe dọa an ninh mạng, trực thuộc Fortinet. Tổ chức này sử dụng hàng triệu cảm biến mạng và dữ liệu từ hàng trăm đối tác chia sẻ thông tin tình báo để giám sát các bề mặt tấn công trên toàn thế giới. Những thành viên của FortiGuard Labs bao gồm chuyên gia săn tìm các mối đe dọa, nhà nghiên cứu, nhà phân tích, kỹ sư và nhà khoa học dữ liệu am hiểu về lĩnh vực chuyên môn nhất trong ngành làm việc trong các phòng thí nghiệm nghiên cứu về các mối đe dọa điển hình trên khắp thế giới...

Tìm hiểu thêm thông tin tại https://www fortinet com, Fortinet Blog, và FortiGuard Labs.

Có thể bạn quan tâm

Coupang chi 1,1 tỷ USD bồi thường cho 34 triệu người dùng sau vụ rò rỉ dữ liệu

Bảo mật

Xây dựng 'lá chắn tài chính số' bảo vệ an ninh tài chính quốc gia

Công nghệ số

Hơn 18.000 tên miền nhái đã được kẻ tấn công tung ra trong mùa lễ hội năm nay

Bảo mật